Empresa dedicada al envasado de frutos secos y golosinas.

– Realiza 4.000 kg de producto envasado diario.

– Su punto fuerte es mantener un alto stock para abastecer clientes de manera rápida.

Qué tiene:

En esta empresa el cliente tiene 2 líneas de producción contínua generando un volumen de envasado de 3.800 unidades procesadas por hora de cada producto.

Cada línea de producción esta compuesta por :

HMI + PLC + SERVODRIVERS + CABEZERAS ETHERCAT EN VARIADORES +

PERIFERICOS DE CONTROL + PC INDUSTRIALES.

Qué sucede :

En este caso la Red Ethercat no se ve afectada por la estructura, pero debido a la construcción de ambas líneas, el PC Industrial + HMI + PLC si tienen acceso a internet a través de un switch para esta función, además de que la conexión entre el HMI y el PLC se realiza por medio del switch.

Este modelo de plc forma dos redes diferentes teniendo dos salidas una para Ethernet y otra para Ethercat.

Debido a esta estructura de red si la conexión Ethernet se ve afectada, la comunicación hmi a plc también lo hace, haciendo caer dicha comunicación y por tanto parando la línea de producción y mostrando aviso de error en pantalla:

“HMI FAIL COMUNICATION TO PLC. ERROR ETHERNET/ETHERCAT”

Cuando esto sucede las líneas de producción paran completamente, los operarios solamente encuentran que la solución a este problema es reiniciar por completo las líneas, para ello, desconectan la conexión eléctrica y vuelve a armarla de nuevo como a primera hora de producción. Esto les conlleva perdidas de producción ya que lo tiempos de arranque mientras configuran etiquetas de impresión, lotes , visiones de control + restablecimiento de comunicaciones de sistema plc/periféricos . Suele llevar cerca de los 20 min. Si esto sucede un promedio de 3 / 4 Veces a diarios se pierden cerca de 1h por cada línea a diario.

2 lineas de producción X 1hr 20min X 7 días de producción = 17hrs 20min de perdida semanal.

Este problema les sucede de manera esporádica varias veces a lo largo de los turnos de trabajo.

Qué sucede realmente :

Debido a las configuraciones de red y estructurado de las propias líneas, se identifica que cuando la red Ethernet consume muchos recursos por parte de otra aplicación, la comunicación HMI-PLC se ve afectada dando como consecuencia dicho error citado anteriormente.

Se observa actividad inusual procedente de los PC Industriales puesto que están consumiendo mucho ancho banda hacia el router y por lo tanto haciendo un uso abusivo del switch.

El operario encargado de las líneas de producción y de la puesta en marcha, aprovecha para hacer uso personal del PC Industrial, navegando por paginas ajenas a la empresa, de cuestiones dudosas y utilizándolo para diversas cosas por supuesto No permitidas por la empresa.

Se descubre que en ambas líneas de producción se están produciendo peticiones a servidores de terceros además de gran cantidad archivos de código malicioso, así como aplicaciones de transferencias de datos P2P, entre otros, se descubre que dichos equipos están minando Cryptomonedas. Con ello está consumiendo demasiados recursos del propio equipo y de la red Ethernet.

Problemas:

- La estructura de la maquina no está separando debidamente las conexiones entre los sistemas de automatización y los servicios comunes.

- No existen medidas de seguridad que protegen al correcto funcionamiento de las líneas de producción.

- Se permite tomar el control total de un PC Industrial a un operario para usarlo para fines personales.

Soluciones de ciberseguridad:

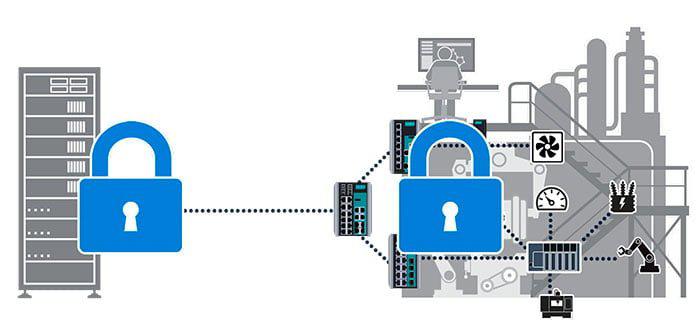

- Se han separado las conexiones y el estructurado de red, manteniendo los equipos de automatización en una red cableada diferente y compuesta para su uso.

- Se han implantado medidas de seguridad y configuración para proteger estos equipos de accesos y conexiones no permitidas.

- Se han creado políticas de seguridad, usuarios personales de manera que desde dirección se decide que y como puede actuar un operario al tomar el control de la línea de producción además de quedar identificado que acciones esta llevando a cabo evitando así hacer un uso personal y solamente laboral.

* Por parte de esta empresa se estima que las consecuencias se cifran en 3.400 euros de pérdidas diarias en el tiempo que se daban este tipo de incidencias por no aplicar las medidas de seguridad oportunas.

Viktor Monsalve _ b1tcor3

Viktor Monsalve _ b1tcor3

Un buen filtro de puertos y webs para la comunicaciones fuera de la red nunca viene mal, para asi poder parar a los empleados que se chupan toda la red para usarla con P2P, minado y webs de todo tipo, y luego por supuesto usar contraseñas fuertes, cada uno sus contraseñas y cada uno tener su usuario limitado.